北朝鮮ハッカーのEtherHiding攻撃でブロックチェーンを武器化

北朝鮮のハッカー集団は、XRPを含む仮想通貨を窃取するために設計されたマルウェアを拡散するため、EtherHidingと呼ばれるブロックチェーンベースの新たな手法を採用している。

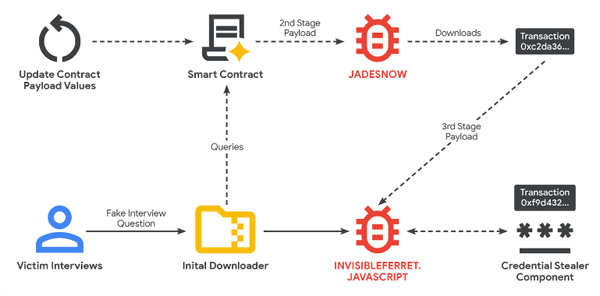

北朝鮮ハッカーは、イーサリアム(Ethereum)などのブロックチェーンネットワークに悪意のあるコードを直接埋め込むEtherHidingと呼ばれる新たな攻撃手法を実験しているとみられている。Googleによると、GTIG(Google Threat Intelligence Group:脅威インテリジェンスグループ)がこの手法を使用する国家レベルのアクターを観察したのは今回が初という。

ブロックチェーンのスマートコントラクトに悪意のあるJavaScriptペイロードを埋め込むことで、堅牢なコマンドとコントロールサーバーを構築するという。この手法はスマートコントラクトを用いてマルウェアを隠蔽(いんぺい)・拡散するが、ブロックチェーンの不変性により、検出・削除はほぼ不可能であり、セキュリティ専門家は、従来の仮想通貨窃盗から、分散型ブロックチェーンシステムをサイバー戦争に武器化する方向への移行を示していると警告している。

EtherHidingは、「Contagious Interview」として追跡されているソーシャルエンジニアリング攻撃を通じて、仮想通貨およびテクノロジー分野の開発者を標的としており、他のデジタル資産保有者やユーザーに影響を与える多数の仮想通貨窃盗事件を引き起こしている。

EtherHidingとは

GTIGは、EtherHidingによって、攻撃者はスマートコントラクトやイーサリアム、BNBスマートチェーンなどのパブリックブロックチェーンを悪意のあるペイロードの保存場所として利用し、武器化できると説明している。

Google Threat Intelligence Groupより画像引用

EtherHidingは、分散型で許可のないブロックチェーン上に悪意のあるコードを保存し、法執行機関やサイバーセキュリティ企業が停止できる中央サーバーを排除。スマートコントラクトを制御する攻撃者は、悪意のあるペイロード(※1)をいつでも更新し、侵害されたシステムへの永続的なアクセス維持が可能だ。これらの分散型台帳にコードをアップロードすると、その不変性により、削除やブロックはほぼ不可能になることから、GTIGは次のように述べている。

スマートコントラクトは分散型アプリケーションを構築する革新的な方法を提供しますが、EtherHidingではその不変性を利用して、簡単にブロックできない方法で悪意のあるコードをホストおよび提供します

サイバー攻撃のコンポーネントで危害を引き起こす、マルウェアが実行する「有害な動作」の部分の事で、コンポーネントとは、DeFi(分散型金融)などのシステムを構築する、独立した部品や機能を持つ要素のこと。

Googleのレポートでは、EtherHidingを「shift towards next-generation bulletproof hosting(日本語訳:次世代の防弾ホスティングへの移行)」と表現しており、ブロックチェーン技術の機能によって悪意のある目的が実行される。

実際にハッカーは、正規のWordPressウェブサイトに侵入し、未修正の脆弱性や盗難された認証情報を悪用し、アクセス取得後、「ローダー」と呼ばれる数行のJavaScriptをウェブサイトのコードに挿入する。

GTIGは、この攻撃は多くの場合、目に見える取引の痕跡を残さずにオフチェーンで実行され、手数料もほとんどかからないか全くかからないと指摘。つまり、攻撃者は実質的に検知されずに活動できるということだ。